注册表就像系统的 “核心配置手册”:小到桌面图标位置、软件默认保存路径,大到用户权限规则、服务启动参数,都记录在这本文档里。正常情况下,只有系统或经过授权的程序会修改它;但入侵者会像 “偷偷篡改小区管理手册” 一样,修改注册表实现持久化控制 —— 比如在 “开机启动规则” 里偷偷加一条 “允许陌生程序运行”,或在 “权限配置” 里删去 “禁止普通用户修改系统文件” 的条款。

生活中,小区若频繁出现 “未登记车辆自动放行”,保安会检查管理手册是否被篡改;对应到系统中,若每次打开微信都有陌生进程启动,或普通用户突然能修改系统文件,极可能是注册表被恶意修改。本文就带你掌握注册表安全检查的核心方法,从这本文档的 “蛛丝马迹” 中定位入侵者。

一、注册表基础认知:认识 “配置手册” 的结构与作用

注册表是一个分层存储的数据库,类似 “多级文件夹” 结构。要检查注册表,先得知道 “手册的章节分布”—— 哪些章节记录关键配置,哪些容易被入侵者篡改。

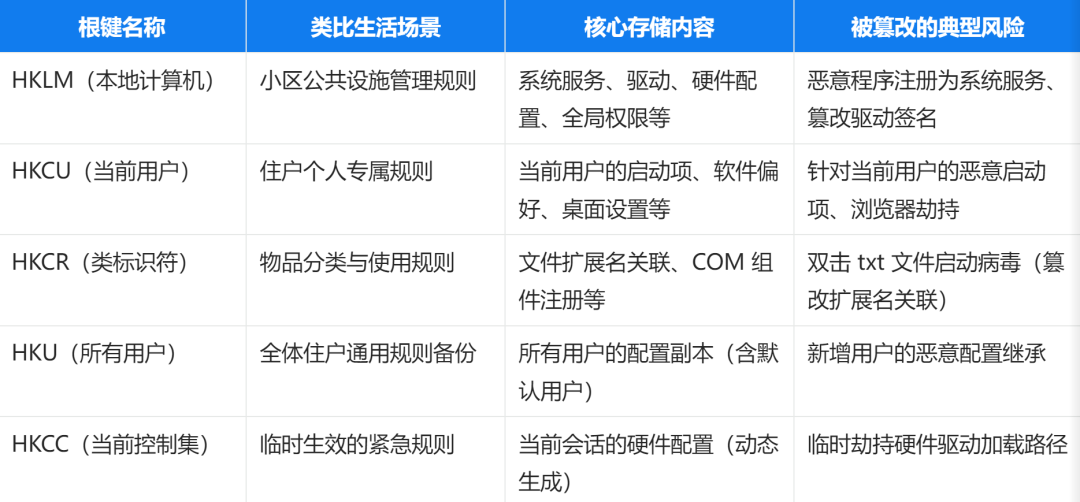

1. 注册表的 “5 大核心根键”(必知结构)

重点关注 HKLM 和 HKCU:这两个根键存储了 80% 以上的关键配置,尤其是 HKLM 下的SYSTEM和SOFTWARE子键,以及 HKCU 下的Run子键,是入侵者最常篡改的目标。

版本差异提示:Win10/11 在 HKLM\SOFTWARE 下新增了 “Microsoft\Windows\CurrentVersion\WINEVT”(事件日志配置),而 Win7 无此路径;Win7 的 HKLM\SYSTEM 下 “Control\Session Manager” 权限配置更宽松,需额外注意。

2. 注册表的 “安全意义”:为什么它是入侵溯源的关键?

持久化核心:相比启动项(易被清理),注册表修改更隐蔽 —— 比如将病毒路径写入 “驱动加载项”,即使删除病毒文件,系统仍会尝试加载并报错(需从注册表清除配置);

权限关联:用户能否修改系统文件、能否远程登录,核心规则存储在 HKLM\SECURITY 下(需管理员权限查看),篡改此处可直接突破权限限制;

操作痕迹:正规程序修改注册表会留下可追溯的 “数字签名记录”,而恶意程序往往通过 “rundll32.exe” 等系统进程间接修改,痕迹更隐蔽但可通过日志关联。

二、注册表检查工具:从 “简易阅读器” 到 “专业分析器”

检查注册表需要适配不同场景的工具:系统自带工具适合快速浏览,专业工具适合深度分析,就像查看纸质手册时,放大镜用于找细节,专业扫描仪用于比对版本差异。

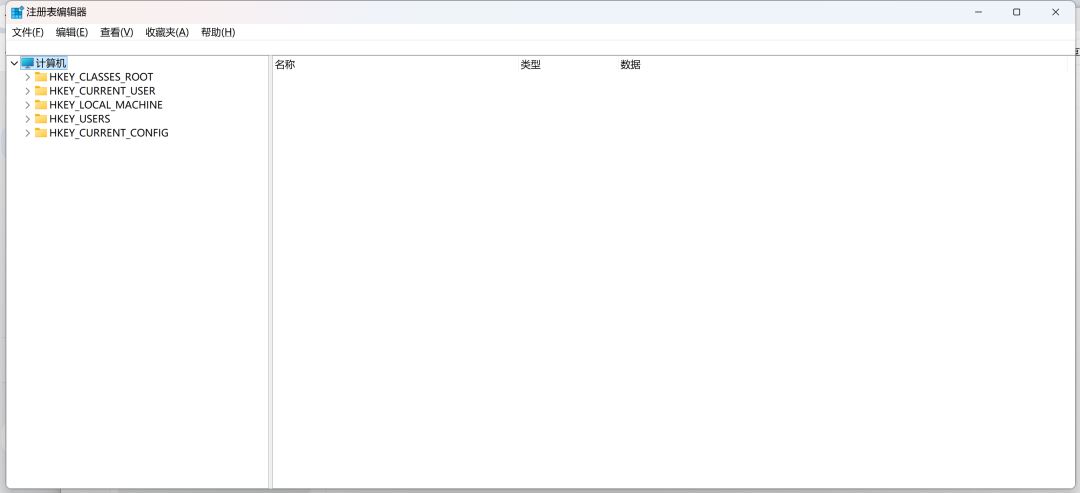

1. 注册表编辑器(regedit.exe):系统自带的 “手册阅读器”

打开与基础操作:

Win+R 输入regedit(管理员身份,否则部分 HKLM 子键无法查看),左侧导航栏展开根键,右侧显示具体键值。核心操作:

定位关键路径:地址栏直接输入路径(如HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run),避免逐层查找;

导出备份:右键目标子键→“导出”,保存为.reg 文件(修改前必做,出错可恢复);

查找功能:编辑→查找(输入关键词如 “virus.exe”),快速定位含恶意路径的键值。

版本差异:

Win10/11 的注册表编辑器支持 “地址栏直接输入路径”“深色模式”,查找速度更快;

Win7 需逐层展开根键,查找无进度提示,建议提前记录目标路径。

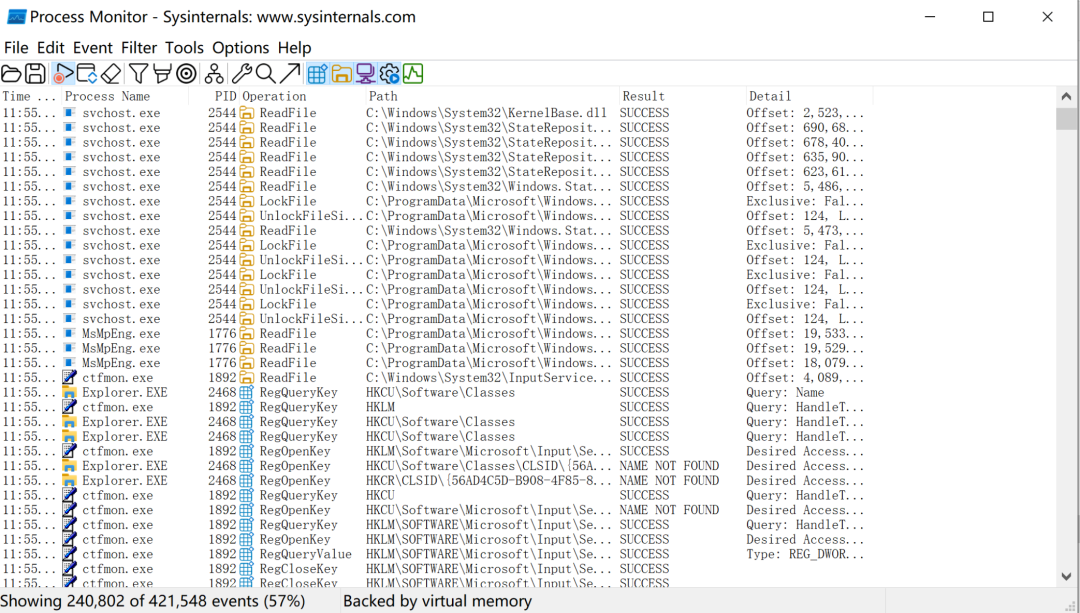

2. Process Monitor:追踪 “谁在修改手册”

工具特点:实时监控注册表的 “读取、修改、删除” 操作,记录进程名称、操作时间、路径,适合定位 “正在篡改注册表的恶意程序”。

应急场景:

启动 Process Monitor 后,在 “筛选器” 中添加 “操作类 = 注册表写入”,发现 “unknown.exe” 进程频繁修改HKCU\Software\Microsoft\Windows\CurrentVersion\Run,立即定位该进程路径(C:\Temp\unknown.exe)并终止。

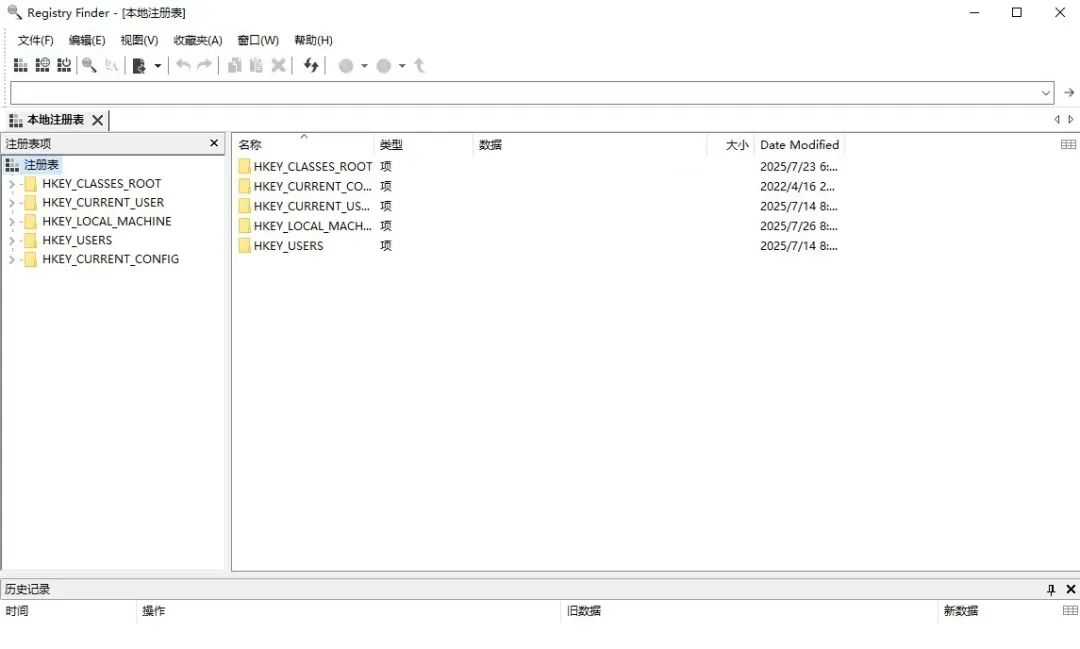

3. Registry Finder:注册表的 “关键词搜索引擎”

工具优势:比系统自带查找功能快 3-5 倍,支持 “全注册表搜索指定字符串”“导出差异对比”,适合批量排查。

实战用法:搜索 “C:\Temp”“病毒名” 等关键词,快速找出所有含恶意路径的键值(如发现HKLM\SYSTEM\CurrentControlSet\Services\VirusService的 “ImagePath” 指向C:\Temp\virus.exe)。

三、关键注册表路径与安全检查点:聚焦 “最易被篡改的章节”

入侵者不会随机修改注册表,而是瞄准 “能实现启动、权限、持久化” 的关键路径。以下 6 个路径是应急检查的核心,需逐一验证。

1. 启动项路径:检查 “偷偷添加的开机规则”

核心路径:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run(所有用户开机启动)

HKCU\Software\Microsoft\Windows\CurrentVersion\Run(当前用户开机启动)

检查要点:

右侧键值的 “数据” 应为已知程序路径(如C:\Program Files\WeChat\WeChat.exe),若出现:

路径在C:\Temp“C:\Users\Public等临时目录;

程序名称为 “sysupdate.exe”“svchost.exe”(伪装系统进程);

键值名称为 “Windows Update” 但路径非系统目录(如D:\update.exe),均为异常。

生活类比:小区 “每日保洁表” 里突然多了 “凌晨 3 点,陌生人员打扫仓库”—— 明显是未授权的额外操作。

2. 服务配置路径:检查 “被篡改的服务规则”

核心路径:HKLM\SYSTEM\CurrentControlSet\Services(所有服务的配置)

检查要点:

每个服务对应一个子键(如 “TermService” 对应远程桌面服务),查看子键下的 “ImagePath” 键值:

正常服务路径多为C:\Windows\System32\svchost.exe或C:\Program Files\厂商名\服务.exe;

若出现C:\Users\Public\service.exe“C:\Windows\Temp\driver.sys,且服务名称陌生(如 “UpdateService123”),为恶意服务。

版本差异:Win10/11 的 “WpnUserService”(推送通知服务)路径固定为C:\Windows\System32\svchost.exe,Win7 无此服务,若出现则必为异常。

3. 文件关联路径:检查 “被劫持的打开方式”

核心路径:HKCR\扩展名\shell\open\command(如HKCR\txtfile\shell\open\command对应 txt 文件打开方式)

检查要点:

键值 “默认” 应为正常程序(如 txt 对应notepad.exe %1),若被修改为:

C:\virus.exe %1(双击 txt 先启动病毒);

notepad.exe %1 && C:\backdoor.exe(正常打开后偷偷启动后门),均为文件关联劫持。

4. 权限配置路径:检查 “被放宽的访问规则”

核心路径:HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies(系统策略)

检查要点:

子键 “System” 下的 “EnableLUA”(UAC 开关)应设为 1(开启),若被改为 0(关闭);“Winlogon” 下的 “Userinit”(登录初始化程序)被添加陌生路径(正常应为C:\Windows\system32\userinit.exe),均为权限被篡改。

5. 驱动加载路径:检查 “恶意驱动的加载规则”

核心路径:HKLM\SYSTEM\CurrentControlSet\Services\驱动名称\Parameters

检查要点:

“ImagePath” 应指向C:\Windows\System32\drivers下的签名驱动(如 “intelide.sys”),若出现:

非系统目录的驱动(如D:\drivers\malicious.sys);

无数字签名的驱动(可通过 “sigverif” 命令验证),可能是恶意驱动(用于绕过安全软件)。

6. 浏览器劫持路径:检查 “被修改的默认浏览器”

核心路径:HKCU\Software\Microsoft\Windows\Shell\Associations\UrlAssociations\http\UserChoice

检查要点:

“ProgId” 应对应已安装浏览器(如 “ChromeHTML”“FirefoxURL”),若出现陌生 ProgId(如 “MalwareHTML”),且关联程序路径异常,为浏览器劫持(打开网页时自动跳转恶意网站)。

四、注册表异常的典型特征:从 “手册篡改痕迹” 识别入侵

注册表被恶意修改后,会留下明显的 “篡改痕迹”—— 就像被涂改的手册会有字迹不一、逻辑矛盾等问题。以下 5 类特征需重点关注:

1. 路径异常:“正规章节里夹着陌生地址”

系统关键路径(如 Run、Services)中出现 “Temp、Public、Downloads” 等临时目录路径;

程序路径含特殊符号(如 “C:\Windows\system32\svchost.exe -k netsvcs → 伪装成系统进程,实际路径为 C:\a.exe”)。

2. 键值名称伪装:“用相似名称混淆视听”

模仿系统键值名称(如 “RunOnce” 是系统临时启动项,入侵者创建 “Run0nce”“Run0nceEx”);

键值名称含 “更新”“安全” 等迷惑词(如 “WindowsSecurityUpdate” 实际指向病毒)。

3. 权限异常:“普通用户能修改管理员章节”

右键注册表子键→“权限”,发现 “Users 组” 有 “完全控制” 权限(正常仅管理员组有);

“Everyone” 组对 HKLM 下的 Services 子键有 “写入” 权限(可能被任意添加恶意服务)。

4. 时间戳异常:“新修改的内容却标着旧日期”

用 Process Monitor 查看注册表修改时间,发现某键值修改时间为 “2010 年”(系统安装时间为 2020 年)—— 明显是人为篡改;

同一子键下的多个键值,部分修改时间与系统时区不符(如显示 “格林尼治时间” 且无合理解释)。

5. 关联进程异常:“陌生程序在修改关键章节”

Process Monitor 显示 “rundll32.exe”(系统运行库)频繁修改 Run 子键,但无对应的正规程序调用(正常 rundll32 不会主动修改启动项);

非管理员进程(如 “explorer.exe”)却能修改 HKLM 下的 Services 子键(权限越界,可能是提权后操作)。

总结

注册表安全检查的核心价值,在于它是 “所有系统配置的最终载体”—— 无论是启动项、服务,还是权限、文件关联,最终都以注册表键值的形式存在。入侵者可以删除进程、断开网络,但只要注册表的恶意配置未清除,重启后威胁就会复发。

它与启动项检查的关系是 “表里如一”:启动项是 “表面的自动运行列表”,注册表是 “这些列表的存储源头”;启动项检查能发现 “谁在自动运行”,注册表检查能找到 “为什么能自动运行” 以及 “如何彻底禁止”。

但注册表的配置最终要作用于文件系统 —— 比如注册表中 “服务路径” 指向的文件是否被篡改,“文件关联” 对应的程序是否被替换。